Inhaltsverzeichnis

Benutzernamen und Passwörter von hunderttausenden realen VPN-Kunden entdeckt.

Diese Zugangsdaten sind nach wie vor öffentlich zugänglich.

In öffentlich zugänglichen Foren und Datenbanken im Internet befinden sich hunderttausende Zugangsdaten von zahlenden VPN-Kunden. Zu diesen vertraulichen Daten gehören neben E-Mail-Adressen auch Passwörter. Auch wenn man dadurch nicht direkt in Schwierigkeiten gerät, außer, dass man damit rechnen muss, dass Dritte muss den eigenen VPN-Account nutzen. Eine Gefahr bleibt und die ist nicht zu unterschätzen: Viele nutzen die E-Mail-Adressen und Passwörter aber auch bei ihren anderen Online-Konten wie E-Mail-Postfächern, Cloud-Speichern oder in sozialen Medien. Die Gefahren für die betroffenen Nutzer sind also immens.

(VPNTESTER am 9. Februar 2021)

Was ist passiert?

Die Sicherheitsexperten von VPNTESTER sind ständig auf der Suche nach Sicherheitslücken, die von Angreifern im Internet ausgenutzt werden können. Dabei sind wir auf eine große Anzahl von gehackten VPN-Konten gestoßen.

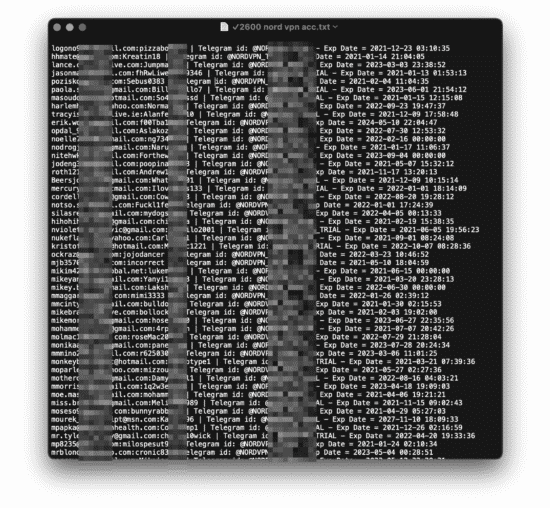

Unsere Experten haben vor drei Monaten in einigen geschlossenen Telegram-Gruppen Hinweise auf gehackte Benutzer und deren VPN-Account-Zugangsdaten gefunden. Weitere Untersuchungen haben ergeben, dass die Anzahl der Benutzer, die Opfer der Hacks geworden sind, Hunderte und Tausende übersteigen kann. Mittlerweile haben wir tausende von veröffentlichten VPN-Benutzer-Credentials gefunden und jeden Tag finden wir noch mehr Daten. Es ist also offensichtlich eine sehr große Anzahl von Benutzern betroffen.

Im Zuge unserer Recherchen konnten wir auch einige der Quellen dieser Daten untersuchen und haben herausgefunden, dass diese auf automatische Brute-Force-Attacken sowie auf die bisherigen Passwortveröffentlichungen zurückgeführt werden können. Wahrscheinlich haben einige der gehackten Nutzer auch Browser-Erweiterungen verwendet, die die Daten der Nutzer durch die unsicheren Proxy-Server geleitet haben, und dies ist ein weiterer Weg, wie viele von ihnen Opfer dieses Datendiebstahls geworden sind.

Einige Telegram-Gruppen sind bereits geschlossen. Neue Gruppen tauchen wieder auf.

Natürlich haben wir bereits über die betroffenen Telegram-Gruppen berichtet und sie wurden von Telegram geschlossen. Wir haben die Daten jedoch bereits extrahiert und bieten daher den Nutzern eine Abfrage an, ob sie selbst oder ihre Passwörter nun Teil dieser im Internet veröffentlichten Daten geworden sind.

Hunderttausende reale Zugangsdaten von VPN-Anbietern sind im Internet zu finden.

Dringende Gefahren für Betroffene!

Gehackte VPN-Konten können auch eine Gefahr für andere Webdienste sein, die von denselben Benutzern genutzt werden, da viele Personen dieselben Passwörter für verschiedene Websites haben.

So ist es möglich, mit diesen Zugangsdaten Zugriff auf E-Mail-Konten oder andere Dienste zu erhalten und diese dann für eigene Zwecke zu nutzen. Kirill Kharun, Experte von VPNTESTER, bestätigt, dass ein großer Teil der Benutzerdaten auf anderen Web-Plattformen und auch auf den E-Mail-Konten oder Cloud-Datenräumen der Benutzer verwendet werden kann und mehr…

“Dadurch haben nun auch andere Personen Zugriff auf die Daten der betroffenen Nutzer und es wird befürchtet, dass dadurch ein erheblicher Schaden entsteht. Sehr oft können dieselben Daten verwendet werden, um auf die E-Mail-Konten oder Cloud-Speicher von Personen zuzugreifen. Dies ist sicherlich eine ernste Angelegenheit für die betroffenen Personen. Deshalb versuchen wir, die betroffenen Benutzer proaktiv darüber zu informieren.” – (Kirill, kk@vpntester.net)

Wie kann ich überprüfen, ob auch meine Zugangsdaten betroffen sind?

Wir haben unten eine abfragbare Datenbank erstellt, die die E-Mails und Passwörter von mehr als 259.000 veröffentlichten VPN-Konten enthält. Mit den folgenden Abfragen kann jeder überprüfen, ob auch seine Daten veröffentlicht wurden.

Die Datenbank die hier im folgenden angeführt ist enthält alle gefundenen veröffentlichten VPN Kontodaten und Passwörter von einigen hundert tausenden einzelnen Konten. Jeder Datensatz wird von uns auf Duplikate bei anderen Leaks geprüft und auch auf Funktionstüchtigkeit geprüft. In manchen Fällen wurden die Passwörter durch die Nutzer selbstverständlich bereits geändert, allerdings waren diese alle Zum Prüfzeitpunkt auch reale aktiven VPN Konten bei diversen VPN Services zugehörig.

Sollte es einen positiven Treffer geben einer E_mail Adresse oder eines Passwortes, dann zeigen dir die zughörigen Daten aus der Datenbank an. Natürlich haben wir die gelieferten Daten unkenntlich gemacht, damit diese nicht genutzt werden können durch Dritte. Sie sind aber für die betroffenen Nutzer weiterhin soweit erkennbar.

Da wir die Liste der betroffenen Konten ständig erweitern, empfehlen wir diese Datenbank öfters zu besuchen und zu verwenden. Zu einem etwas späteren Zeitpunkt bieten wir auch an sich in eine Liste einzutragen um informiert zu werden ob eigene persönliche Daten durch unsere Experten gefunden wurden.

Die Passwörter von vielen VPN Kunden sind offen im Internet zu finden.

Sind Deine Anmeldedaten öffentlich geleakt worden?

Prüfen Sie Ihre EMail oder Ihr Passwort, wenn Ihre Zugangsdaten im Internet veröffentlicht wurden. Geben Sie Ihre EMail-Adresse ein, die Sie für den VPN-Dienst verwenden, oder geben Sie Ihr Passwort ein. Wir fragen sicher unsere Datenbank ab und melden uns mit der Information, ob Ihr Konto veröffentlicht wurde und welche Daten wir gespeichert haben.

WICHTIG!

Wenn von Ihnen verwendete Daten (E-Mail oder Passwort) gefunden wurden, bedeutet dies, dass diese Daten auch öffentlich zugänglich waren oder sind. In diesem Fall sollten Sie sofort die Passwörter aller Zugänge ändern, die mit dieser E-Mail zusammenhängen. Verwenden Sie für alle Anwendungen unterschiedliche Passwörter!

Seien Sie sich bewusst, dass diese Zugangsdaten sonst auch für den Zugriff auf Ihr E-Mail-Konto oder Ihr Beispiel iCloud- oder Dropbox-Konto verwendet werden könnten!

Wir sammeln und speichern keine Daten, die Sie hier angeben!

Wenn Sie daran interessiert sind, diese Datenabfrage mit Ihren Freunden zu teilen, können Sie diese Seite mit ihnen teilen. Wenn Sie eine eigene Website haben, können wir Ihnen helfen, dieses Abfragefeld auf Ihrer Website zu verwenden.

Die wichtigsten Fragen zu den veröffentlichten VPN Kontodaten!

Nach intensiver Überprüfung durch die Experten von VPNTESTER waren mehr als 25 % der verwendeten Zugangsdaten bereits Opfer anderer früherer Hacks von Plattformen wie Twitter, Dropbox, Ledger, bitly und anderen. Es wurden also dieselben Zugangsdaten, die diese Benutzer offenbar für VPN-Konten verwendet haben, erneut genutzt.

Da wir Daten aus vielen verschiedenen Quellen sammeln konnten, die nicht alle in direktem Zusammenhang stehen, gehen wir auch davon aus, dass nicht alle Daten auf dieselbe Weise gesammelt wurden. Unterschiedliche Methoden führen jedoch zum gleichen Ergebnis, nämlich dass tatsächliche Benutzerdaten von realen Personen öffentlich zugänglich sind.

1. Unsichere Passwörter

Etwa ein Drittel der Passwörter wurde in typischen Passwortlisten gefunden, die auch bei Brute-Force-Angriffen verwendet werden. Das bedeutet, dass die Passwörter so leicht zu erraten sind, dass sie auch durch automatisierte Abfragen leicht herausgefunden werden können. Dies lässt auch auf eine große Nachlässigkeit der meisten Benutzer bei der Erstellung ihrer Passwörter schließen.

Beispiel: Wir haben viele Benutzer gefunden, die solche Passwörter wie “password” oder “12345” verwenden, was es natürlich für die Hacker leicht macht, diese herauszufinden. Bei Brute-Force-Angriffen probieren Hacker öffentliche E-Mail-Adressen als Benutzernamen mit mehreren zufälligen Passwörtern aus. Durch solche automatisierten Angriffe können leicht Hunderte von echten Zugangsdaten gefunden werden.

Viele dieser Zugangsdaten wurden bereits als Teil der anderen öffentlichen Datenlecks gefunden, wie z. B. in den Datenbanken von twitter.com-Benutzern oder dropbox.com-Benutzern. natürlich werden diese Daten von Hackern auch bei anderen Diensten ausprobiert. nach unseren Untersuchungen führt dies zu vielen Treffern. leider hat eine große Anzahl von Benutzern nach den in den Medien veröffentlichten Hacks nichts gelernt und verwendet die gleichen Passwörter wie immer.

2. Unsichere Proxyserver & FREEVPN-Apps

Das Vorhandensein von unsicheren Proxy-Servern, die von Anwendern genutzt werden, kann jedoch nicht ausgeschlossen werden. In diesem Zusammenhang möchten wir noch einmal darauf hinweisen, dass viele Browser-Erweiterungen selbst als sicher eingestuft werden, die Nutzerdaten dann aber ohne zusätzliche Kontrolle über absichtlich kontrollierte Proxy-Server durch den Browser geleitet werden.

Auf diesen Proxy-Servern können alle möglichen Daten im Klartext herausgefiltert werden und Hacker extrahieren dabei bewusst Daten wie Benutzernamen oder Passwörter und können so auch Zugangsdaten der Benutzer fast automatisch sammeln.

Beispiel: In den FREEPROXY-Listen finden sich sehr häufig Proxy-Versender mit dem Ziel, Daten von Nutzern zu stehlen. Durch das Filtern der gesamten Datenübertragungen ist es für Hacker ein Leichtes, Benutzernamen und Passwörter von verwendeten Online-Konten herauszufinden.

Es gibt noch andere Wege, auf denen Hacker an Benutzerdaten gelangen können. Da sie aber sicher nicht in der Lage sind, in so kurzer Zeit so viele Benutzerdaten zu sammeln, wie wir herausgefunden haben, werden wir hier nicht direkt darauf eingehen.

Es gibt derzeit keine Hinweise darauf, dass VPN-Server oder -Systeme für den Datendiebstahl verantwortlich sind. Die Anmeldedaten von VPN-Kunden wurden zwar veröffentlicht, es ist aber davon auszugehen, dass diese direkt Opfer von Hackern wurden. Für den VPN-Benutzer selbst besteht nur ein geringes Risiko, da VPN-Dienste durch eigene Sicherheitssysteme die Nutzung durch mehrere Benutzer gleichzeitig automatisch erkennen können und dann den eigentlichen Kontoinhaber anweisen, das Passwort zu ändern.

Wir haben in unserem Team öffentlich verfügbare Daten recherchiert. Wir haben echte Benutzernamen von NordVPN gefunden. Zuerst dachten wir, dass es sich um gehackte Passwörter handelt, aber wir haben schnell erkannt, dass die Menge an Daten, die wir von NordVPN, ExpressVPN, CyberGhost und einigen anderen VPN-Diensten gefunden haben, eher auf organisierte Maßnahmen zurückzuführen ist. Aus diesem Grund haben wir unsere Bemühungen verstärkt.

Es ist unmöglich abzuschätzen, wie viele Nutzerdaten derzeit tatsächlich veröffentlicht sind. Wir haben hunderttausende von Datensätzen gesammelt, verglichen und geprüft. Die Ergebnisse haben wir in einer zentralen, sicheren Datenbank gespeichert, die derzeit mehr als geprüfte 400.000 Einträge enthält. Aber die Zahl wächst ständig.

Wir schätzen aber, dass Millionen von Anwendern insgesamt betroffen sein werden, weltweit.

Alle Daten, die wir bisher gesammelt haben, sind in öffentlich zugänglichen Foren, Telegram-Gruppen oder in Darkweb-Foren. Wir haben keinen Cent für die Daten bezahlt und stellen sie in einer speziell gesicherten Datenbank zur Verfügung. Eine stichprobenartige Überprüfung ergab, dass einige dieser Zugangsdaten auch für E-Mail-Konten oder Cloud-Nutzer verwendet werden können. Dies stellt ein enormes Risiko für die betroffenen Personen dar. Deshalb haben wir uns entschlossen, diese Daten öffentlich zugänglich zu machen.

Wir sammeln weiterhin Daten und gleichen sie natürlich ständig mit den vorhandenen Daten ab. Daher können wir mit Fug und Recht behaupten, dass wir die größte Datensammlung von VPN-Zugangsdaten im Internet angelegt haben, die ausschließlich reale Benutzerkonten und Personen betrifft. Diese Datenbank wächst fast täglich um hunderttausende neue Datensätze.

Zugangsdaten sind in der Regel frei verfügbar, können aber z. B. auch auf Handelsplattformen verkauft werden. Unter anderem haben lokale Medienunternehmen, die für private Händler ausgelegt sind, solche Zugangsdaten für sehr wenig Geld angeboten. Aber auch auf Ebay.com sind diese Zugangsdaten schon verkauft worden. Die Käufer freuen sich in der Regel, dass sie für sehr wenig Geld ein Abonnement für einen längeren Zeitraum bekommen, aber leider sind diese Zugangsdaten dann oft nach wenigen Tagen oder Wochen ungültig, wenn der Nutzer, dem der Zugang eigentlich gehört, sein Passwort ändert.

Wir sind ständig auf der Suche und finden immer mehr Quellen mit veröffentlichten Zugangsdaten. Kunden von populären Diensten wie NordVPN sind natürlich häufiger betroffen als Nutzer von weniger bekannten Anbietern.

Unsere Datenbank enthält Zugangsdaten von fast 10 verschiedenen VPN-Diensten:

- NordVPN .

- ExpressVPN

- CyberGhost VPN

- PureVPN

- TunnelBear

- IPVanish VPN

- StrongVPN

- PIA (Privater Internet-Zugang)

- PrivateVPN

- hide.me VPN

Nur weil ein Anbieter nicht in unserer Datenbank ist, heißt das nicht, dass keine im Internet veröffentlichten Nutzerdaten gefunden werden können. Ebenso hat die Anzahl der gefundenen veröffentlichten Datensätze nichts mit der Sicherheit der VPN-Anbieter direkt zu tun.

Normalerweise sind alle VPN-Dienste daran interessiert, ihre Kunden darüber zu informieren, dass ihre Kontodaten öffentlich gemacht wurden. Aber sie könnten mehr für die Sicherheit ihrer Kunden tun, wie das folgende Beispiel zeigt.

Ein bekannter VPN-Dienst hat uns mitgeteilt, dass sie, wenn sie von solchen Fällen erfahren (angeblich haben sie auch ein eigenes Team, das nach solchen veröffentlichten Daten sucht), die Nutzer proaktiv kontaktieren und sie bitten, ihr Passwort zu ändern.

Allerdings hat sich *****VPN auch geweigert, unsere Fälle zu kommentieren und hat uns mit rechtlichen Schritten gedroht, wenn wir behaupten, dass die Marke selbst etwas damit zu tun hat. Natürlich ist es auch ein wenig erschreckend zu sehen, dass die größten Anbieter auf dem Markt versuchen, das Problem klein zu halten, anstatt gemeinsam mit uns proaktiv darauf zu reagieren. Wir haben angeboten, die Daten, die wir haben, mit *****VPN zu teilen, um die Nutzer proaktiv zu informieren, aber die Vertreter haben abgelehnt. *****VPN hat sich geweigert, dies zu tun. (Der Name des Anbieters wird hier aus rechtlichen Gründen nicht genannt.)

In jedem Fall können wir sagen, dass die VPN-Dienste selbst nicht für die Veröffentlichung der Daten im Internet verantwortlich sind.

Was wir noch mitteilen möchten: (Datenschutz und Verantwortung)

Wir sind uns der Verantwortung bewusst, dass wir nun eine Datenbank mit vielen persönlichen Nutzerdaten aufbauen müssen. Wir schützen sie daher durch geeignete Maßnahmen vor dem Zugriff Dritter. Mit dieser Datenbank möchten wir für Aufklärung sorgen und auch den betroffenen Nutzern die Möglichkeit geben, ihre Daten selbst zu überprüfen.

Erstellt am: 02/10/2021